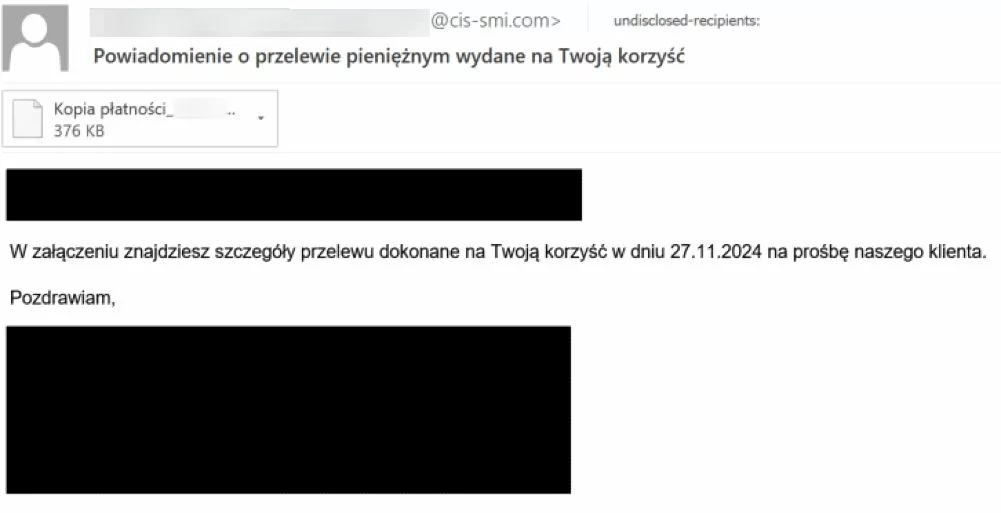

Badacze z Cisco Talos odkryli nową kampanię cyberprzestępczą, aktywną od lipca 2024 roku na terenie Polski oraz Niemiec. Cyberprzestępcy podszywają się pod zaufane instytucje i firmy, które działają w sektorach finansowym, produkcyjnym i logistycznym, wykorzystując phishingowe wiadomości e-mail, które wyglądają jak autentyczne potwierdzenia zamówień lub przelewów finansowych. Te pozornie nieszkodliwe wiadomości skrywają jednak złośliwe załączniki, prowadzące do infekcji urządzeń.

Analiza przeprowadzona przez Cisco Talos wykazuje, że główną motywacją stojącą za działaniami atakujących są korzyści finansowe. Istnieje prawdopodobieństwo, że ataki zostały starannie zaplanowane, a ich skala może wykraczać poza pierwotnie zaatakowane regiony, co sugerują również odnotowane przypadki wiadomości w języku angielskim.

Wektory ataku i przebieg kampanii

Pierwszym krokiem w ataku jest wysyłka phishingowych wiadomości e-mail, które wzbudzają zaufanie ofiar dzięki dopracowanemu wyglądowi i treści. Wiadomości te są pisane w języku polskim oraz niemieckim, co wyraźnie wskazuje na geograficzny cel kampanii. W załącznikach tych wiadomości znajdowały się pliki o rozszerzeniu „.tgz”, będące skompresowanymi archiwami TAR, które ukrywają złośliwe oprogramowanie. Kompresja przy użyciu GZIP ma na celu ominięcie systemów bezpieczeństwa stosowanych w poczcie e-mail.

Gdy odbiorca otwiera załącznik, uruchamiany jest plik wykonywalny .NET, pełniący rolę tzw. „loadera”. Ten niewielki program, po uruchomieniu, łączy się z serwerem kontrolowanym przez atakujących, skąd pobiera właściwe złośliwe oprogramowanie – w tym przypadku jest to PureCrypter. Cechą charakterystyczną tego złośliwego narzędzia jest fakt, że działa wyłącznie w pamięci operacyjnej urządzenia ofiary, co znacząco utrudnia jego wykrycie przez tradycyjne programy antywirusowe.

PureCrypter odgrywa kluczową rolę w tym ataku, ponieważ odpowiada za uruchamianie kolejnego etapu złośliwego kodu, którym jest zaawansowany backdoor nazwany przez Cisco Talos – TorNet. TorNet umożliwia cyberprzestępcom pełną kontrolę nad zainfekowanym urządzeniem, pozwalając im na przesyłanie, uruchamianie i modyfikowanie kolejnych plików. Dodatkowo, TorNet integruje się z anonimową siecią TOR, co utrudnia jego wykrycie i śledzenie działań przestępców.

Techniczne aspekty ataku

Złośliwe oprogramowanie PureCrypter zostało zaprojektowane tak, aby działało w ukryciu. Po uruchomieniu na komputerze ofiary, wykorzystuje różnorodne techniki utrudniające wykrywanie i analizę. Oprogramowanie to przeprowadza m.in. testy sprawdzające obecność środowisk sandboxowych czy oprogramowania do analizy złośliwego kodu. W przypadku wykrycia takich mechanizmów, PureCrypter może zmodyfikować swoje działanie lub całkowicie zakończyć proces, aby uniknąć zidentyfikowania.

Po przejściu testów unikania wykrycia, PureCrypter uruchamia złośliwy kod, który zrzuca do pamięci urządzenia ofiary. Następnie kod ten instaluje backdoor TorNet, który otwiera szerokie możliwości dalszych działań przestępców. Dzięki wbudowanym funkcjom, TorNet pozwala na dynamiczne uruchamianie dodatkowego złośliwego kodu oraz kontrolowanie zainfekowanego systemu w czasie rzeczywistym. Aby zwiększyć trwałość infekcji, PureCrypter modyfikuje kluczowe ustawienia systemowe, takie jak rejestr Windows, i tworzy zadania w Harmonogramie Zadań, które regularnie uruchamiają złośliwy loader. Zastosowano również technikę uruchamiania zaplanowanego zadania w systemie Windows, nawet przy niskim poziomie naładowania baterii w urządzeniu ofiary, aby zapewnić nieprzerwaną infekcję.

Wnioski i zalecenia

Atak, który zespół Cisco Talos odkrył, jest kolejnym dowodem na coraz bardziej zaawansowane metody działania cyberprzestępców. Kampania ta pokazuje, jak ważne jest zachowanie ostrożności w kontaktach e-mailowych, szczególnie w przypadku wiadomości dotyczących finansów. Warto pamiętać, aby nigdy nie otwierać podejrzanych załączników i zawsze dokładnie weryfikować nadawcę wiadomości. Działania takie mogą pomóc w uniknięciu poważnych konsekwencji związanych z atakiem tego typu.

Cisco Talos apeluje o zwiększenie czujności, aby ograniczyć skutki tej kampanii oraz przeciwdziałać kolejnym próbom ataków. Regularne aktualizacje systemów oraz korzystanie z zaawansowanych narzędzi ochrony mogą znacząco podnieść poziom bezpieczeństwa w sieci.