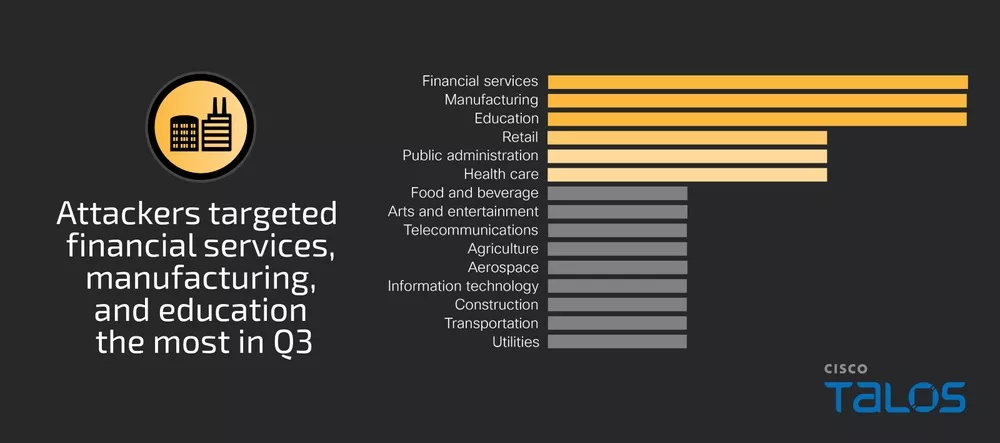

Najnowszy raport Cisco Talos Incident Response Trends Q3 2024 badający incydenty naruszenia bezpieczeństwa w sieci w 3. kwartale 2024 roku wskazuje, że ataki związane z tożsamością były najbardziej popularne w ostatnich miesiącach, a kradzież poświadczeń była głównym celem w co czwartym przypadku odnotowanego ataku. Najbardziej dotknięte atakami branże to edukacja, produkcja przemysłowa i sektor usług finansowych – ataki na organizacje działające w tych obszarach stanowiły łącznie ponad 30% wszystkich incydentów obserwowanych przez Cisco Talos.

Ataki na tożsamość są szczególnie niebezpieczne, ponieważ często odbywają się wewnątrz systemu za pomocą skompromitowanych kont, co sprawia, że są trudne do wykrycia. Po przejęciu konta napastnik może podejmować szereg złośliwych działań, takich jak tworzenie nowych kont, eskalacja uprawnień w celu uzyskania dostępu do bardziej wrażliwych informacji czy przeprowadzanie ataków inżynierii społecznej, np. kompromitacji poczty biznesowej (BEC), wymierzonych w innych użytkowników w sieci. W związku z tym niezwykle ważne jest, aby firmy regularnie monitorowały swoje systemy i wdrażały środki bezpieczeństwa, aby zapobiegać takim atakom.

Na skróty:

Zagrożenia związane z tożsamością – naruszenia haseł i phishing w czołówce

W 3. kwartale 2024 roku aż 25% incydentów dotyczyło ataków password spraying i/lub brute force. Pierwszy typ ataku polega na próbie uzyskania dostępu do wielu kont, używając niewielkiej liczby powszechnych haseł – np. „123456”, natomiast brute force to metoda ataku polegająca na systematycznym sprawdzaniu wszystkich możliwych kombinacji haseł lub kluczy szyfrujących, aby uzyskać dostęp do chronionego zasobu.

Zespół Cisco Talos zaobserwował również ataki phishingowe typu AitM. Ataki phishingowe typu Adversary-in-the-Middle (AitM) to zaawansowana forma phishingu, w której cyberprzestępcy używają pośredniego serwera (ang. „man-in-the-middle”) do przechwytywania poświadczeń i sesji użytkownika w czasie rzeczywistym. W klasycznym phishingu użytkownik zostaje oszukany i sam przekazuje swoje dane logowania na fałszywej stronie. Natomiast w ataku AitM przestępca, wykorzystując zewnętrzny serwer, staje się „pośrednikiem” pomiędzy użytkownikiem a prawdziwą witryną. Dzięki temu może przechwycić nie tylko nazwę użytkownika i hasło, ale także tokeny sesji lub kody jednorazowe, które służą do uwierzytelnienia dwuskładnikowego (2FA).

W jednym z przypadków Cisco Talos zbadał incydent phishingowy, w którym po kliknięciu złośliwego linku w e-mailu phishingowym ofiara została przekierowana na stronę, która wymagała wprowadzenia poświadczeń, a następnie zatwierdziła żądanie MFA. W innym incydencie, e-mail phishingowy przekierował użytkownika na stronę, która symulowała logowanie do Microsoft O365 oraz portal MFA, przechwytując poświadczenia użytkownika i logując się na jego koncie. Pierwsze logowanie przez podmiot atakujący miało miejsce raptem 20 minut po wysłaniu e-maila phishingowego.

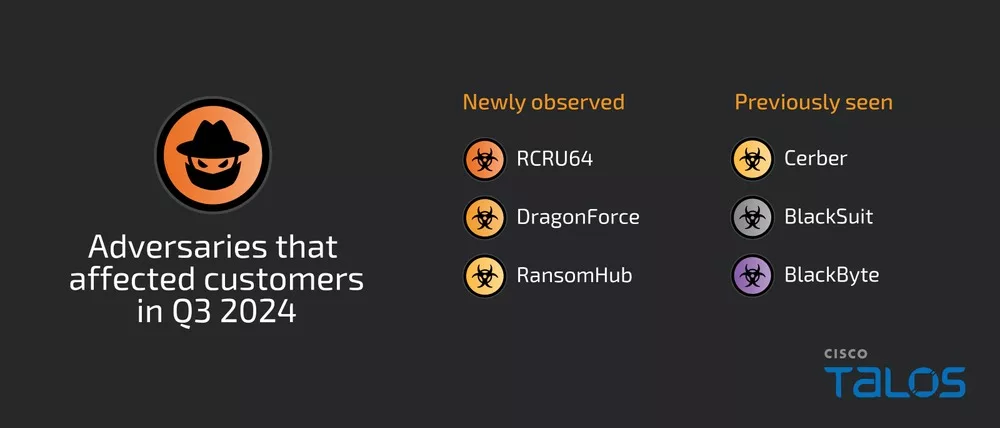

Ransomware

Ransomware, pre-ransomware oraz wymuszenia związane z kradzieżą danych stanowiły niemal 40% incydentów odnotowanych w minionym kwartale. Zespół Cisco Talos po raz pierwszy zaobserwował warianty ransomware RansomHub, RCRU64 i DragonForce, jak również te dobrze już znane grupy: BlackByte, Cerber i BlackSuit. Jedna trzecia ataków dotyczyła wykorzystywania znanych luk, czego przykładem może być zaobserwowany incydent z udziałem ransomware BlackByte, dotyczący eksploatacji luki ESXi hypervisor.

Pomimo pojawiających się ciągle nowych grup ransomware, te działające już od dłuższego czasu nadal stanowią poważne zagrożenie. Eksperci z Cisco Talos odnotowali aktywność grupy RansomHub w dwóch osobnych incydentach, gdzie stosowano różne modele wymuszeń: podwójne wymuszenie i wymuszenie związane z kradzieżą danych. W przypadku wymuszenia związanego z kradzieżą danych, sprawcy grozili ujawnieniem wykradzionych informacji bez użycia ransomware czy szyfrowania. Natomiast w modelu podwójnego wymuszenia wdrażali ransomware, szyfrowali dane i wykradali je, by wymusić okup. Pod koniec sierpnia CISA wydała ostrzeżenie dotyczące RansomHub, podając wskaźniki kompromitacji (IOC) oraz taktyki, techniki i procedury (TTP) używane przez grupę. Choć RansomHub odkryto w lutym 2024 roku, ostatnie incydenty i ostrzeżenie CISA wskazują, że nadal stanowi istotne zagrożenie, które wymaga monitorowania.

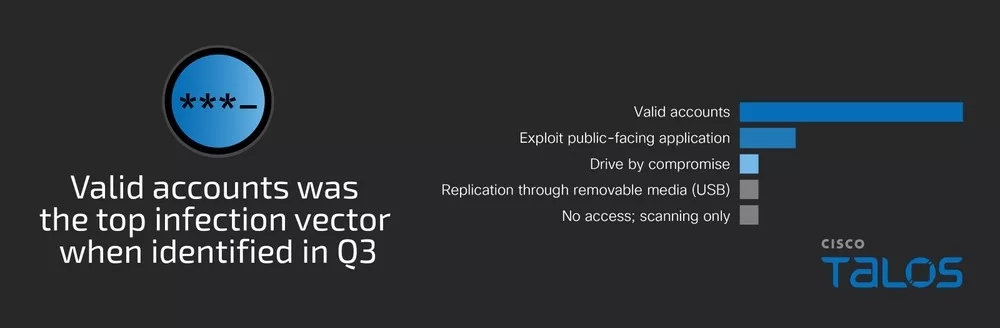

Uzyskiwanie początkowego dostępu

Po raz czwarty z rzędu w ciągu ostatniego roku najczęściej obserwowanym sposobem uzyskiwania początkowego dostępu było wykorzystanie ważnych kont (66% incydentów). To niewielki wzrost w porównaniu do poprzedniego kwartału (60%). Dodatkowo, 20% interwencji Cisco Talos dotyczyło incydentów, w których wykorzystywano podatne i publicznie dostępne aplikacje. Eksperci Cisco Talos oceniają, że sprzęt sieciowy pozostanie atrakcyjnym celem ze względu na dużą powierzchnię ataku, którą oferuje, oraz potencjalny dostęp do sieci ofiar. Ta wiedza ponownie uwydatnia konieczność regularnego aktualizowania systemów, zwłaszcza w przypadku urządzeń narażonych na ataki z sieci.

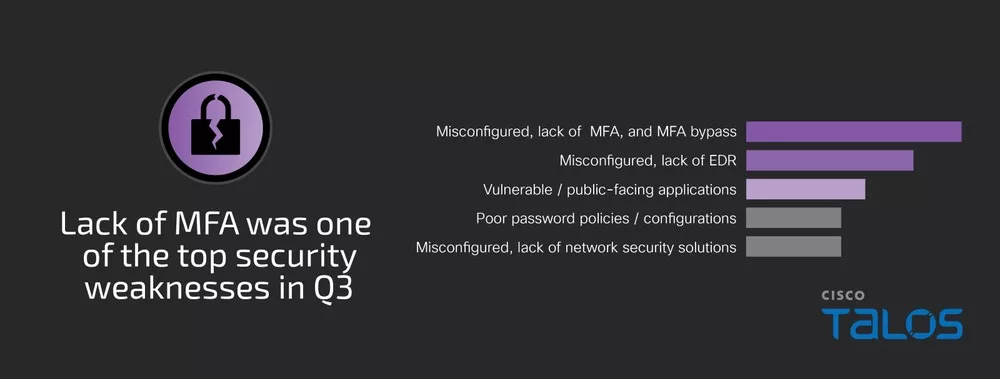

Błędy w zabezpieczeniach

Wciąż zauważalna jest znaczna liczba kompromitacji, których można było uniknąć przy zastosowaniu podstawowych zasad bezpieczeństwa, takich jak MFA oraz właściwa konfiguracja produktów do wykrywania zagrożeń w urządzeniach końcowych. W przypadku niemal 40% incydentów głównym powodem naruszeń było źle skonfigurowane MFA, jego brak lub omijanie. Dodatkowo, we wszystkich interwencjach Cisco Talos podejmowanych po atakach phishingowych okazywało się, że MFA było omijane lub nie było w pełni włączone, podczas gdy w ponad 20% incydentów dotyczących ransomware, MFA nie było aktywowane na VPN-ach.

Inne nieprawidłowości, które grupa Cisco Talos obserwuje co kwartał, dotyczą niewłaściwego wykrywania i reagowania na zagrożenia na urządzeniach końcowych (EDR) lub błędnej konfiguracji rozwiązań zabezpieczających. Na przykład brak EDR we wszystkich systemach i/lub źle skonfigurowane rozwiązania EDR stanowiły niemal 30% incydentów w tym kwartale. Dodatkowo, prawie 20% interwencji Cisco Talos w tym kwartale wykazało źle skonfigurowane lub nie w pełni włączone rozwiązania zabezpieczeń sieciowych.

Raport Cisco Talos podkreśla, że ataki na tożsamość są nadal poważnym zagrożeniem, zwłaszcza w sektorach edukacji, produkcji przemysłowej i usług finansowych. Wiele z wykrytych incydentów mogło być zminimalizowanych dzięki wdrożeniu skutecznych praktyk bezpieczeństwa, takich jak MFA i odpowiednia konfiguracja systemów. W związku z tym regularne monitorowanie i aktualizacja zabezpieczeń są kluczowe dla ochrony przed tego rodzaju atakami w przyszłości.