- Wykorzystując wiarygodność Google, hakerzy są w stanie ukryć złośliwe linki w legalnych witrynach

- W ataku z wykorzystaniem Google Collections hakerzy posługiwali się fałszywymi stronami kryptowalutowymi. Zdaniem specjalistów ds. bezpieczeństwa z Check Point Software, pierwszy e-mail przychodził w typowy sposób jako powiadomienie bezpośrednio od Google.

- Cyberprzestępcy liczą, że wiarygodność witryny ułatwi ostatecznie przejęcie danych lub środków finansowych.

Google Collections to przydatne narzędzie, które pozwala zapisywać linki, obrazy i filmy oraz udostępniać je innym. Niestety, cyberprzestępcy chętnie wykorzystują je do rozprzestrzeniania phishingu. Wykorzystując wiarygodność Google, hakerzy są w stanie ukryć złośliwe linki w legalnych witrynach – ostrzega Jeremy Fucks, analityk bezpieczeństwa z Check Point Software.

W ataku z wykorzystaniem Google Collections hakerzy wykorzystywali ostatnio fałszywe strony kryptowalutowe. Zdaniem specjalistów ds. bezpieczeństwa z Check Point Software, pierwszy e-mail przychodził w typowy sposób jako powiadomienie bezpośrednio od Google. Dzieje się tak, ponieważ haker udostępnił tzw. kolekcję użytkownikowi końcowemu.

Wiadomość pochodzi z adresu no-reply@google.com, który jest oczywiście wiarygodnym źródłem. Kliknięcie wskazanego linku jest tym razem również w porządku, a najechanie kursorem na adres URL wyświetli prawidłowy link Google. Przenoszeni jesteśmy zatem na wiarygodną, legalną stronę.

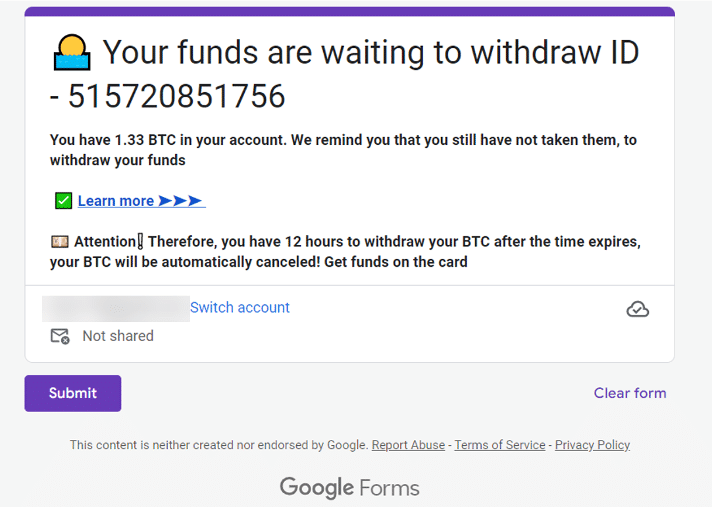

Kolekcje Google działają podobnie do kart. W kolekcji można umieszczać łącza do obrazów, stron internetowych itp. Kliknięcie w kartę prowadzi do formularza Google.

Cyberprzestępcy liczą na to, że ofiara dotrze właśnie do tego punktu, co spowoduje przekierowanie do fałszywej witryny kryptowaluty, która ostatecznie przejmie dane lub środki finansowe.

Stojący za odkryciem analitycy firmy Check Point poinformowali Google 5 lipca o swoich odkryciach. Firmom, które również mogą paść ofiarami tych technik sugerują konkretne dobre praktyki i zalecenia:

- Zaimplementowanie zabezpieczeń wykorzystujących sztuczną inteligencję do analizowania wielu wskaźników phishingu

- Zaimplementowanie pełnego pakietu zabezpieczeń, który może również skanować dokumenty i pliki

- Zaimplementowanie solidnej ochrony adresów URL, która skanuje i emuluje strony internetowe