Wyłudzenie 64,5 mln dolarów w globalnej akcji oszustwa internetowego typu scam-as-a-service: na celowniku 35 znanych marek w krajach europejskich.

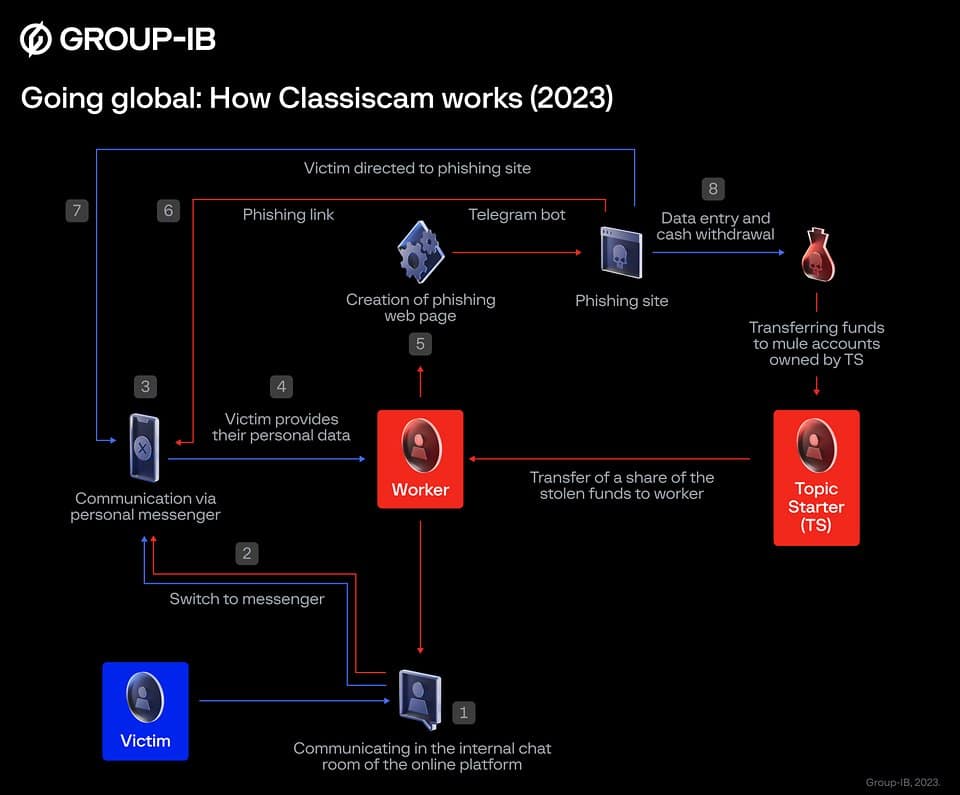

Group-IB ujawniło, że do ataku Classiscam wykorzystano metodę „scam-as-a-service” (fałszywa usługa), a operacja trwa do dziś. W nowym artykule „New hierarchy, heightened threat: Classiscam’s sustained global campaign” analitycy Group-IB szczegółowo opisują, w jaki sposób zautomatyzowany mechanizm wykorzystuje boty Telegramu zachęcające do współudziału w tworzeniu gotowych do użycia stron phishingowych.

Boty podszywają się pod firmy z różnych branż, w tym internetowe platformy handlowe, portale ogłoszeniowe i operatorów logistycznych. Celem wspomnianych stron phishingowych jest kradzież niczego niepodejrzewającym użytkownikom internetu pieniędzy, informacji potrzebnych do wykonania płatności, a ostatnio w niektórych przypadkach danych logowania do banku.

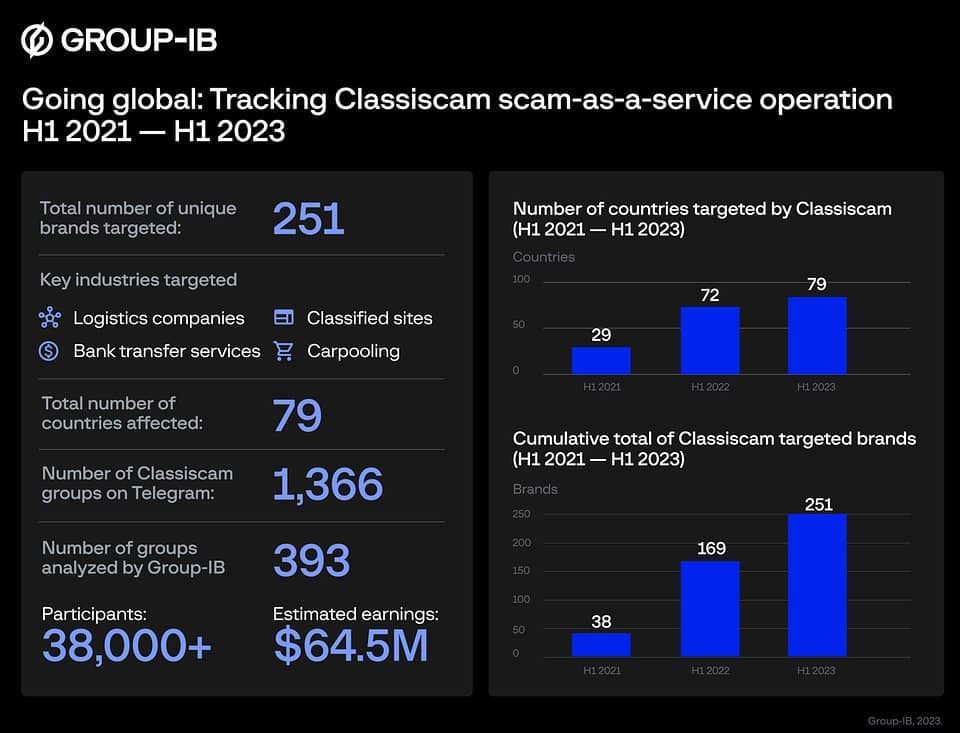

Według ustaleń Group-IB, 251 marek w 79 krajach zostało wykorzystanych przez strony phishingowe Classiscam od pierwszej połowy 2021 r. do pierwszej połowy 2023 r. Ponadto szablony fałszywych stron, tworzonych dla każdej z marek mogły być lokalizowane na potrzeby oszustw w różnych krajach, za pomocą zmiany języka i waluty prezentowanej na sfabrykowanych portalach. W rezultacie, pewna znana marka przewoźnika została sfałszowana przez oszustów Classiscam, a ich łupem padli użytkownicy z aż 31 krajów.

Od drugiej połowy 2019 roku, kiedy to zespół zadaniowy Group-IB Computer Emergency Response Team (CERT-GIB) wykorzystując rozwiązanie Digital Risk Protection jako pierwszy zidentyfikował działalność Classiscam, w Telegramie odkryto 1366 unikalnych grup wykorzystujących tę metodę ataku. Eksperci Group-IB sprawdzili kanały Telegramu zawierające informacje dotyczące 393 grup Classiscam (składające się z ponad 38 000 członków), które funkcjonowały w okresie od pierwszego półrocza 2020 roku do pierwszego półrocza 2023 roku. Group-IB odnotowało, jak od samego początku cyberprzestępcy stojący za Classiscam pracowali nad udoskonaleniem i rozszerzeniem możliwości swojego mechanizmu oszustwa. Od 2022 r. przestępcy Classiscam wprowadzili do systemu innowacje, takie jak programy phishingowe mające na celu zbieranie danych uwierzytelniających dostęp do internetowych kont bankowych ofiar, a niektóre grupy zaczęły używać aplikacji do kradzieży danych typu infostealer.

Zgodnie ze swoją misją zwalczania globalnej cyberprzestępczości, Group-IB będzie w dalszym ciągu udostępniać wnioski o Classiscam, wyciągnięte na podstawie danych z autorskiego rozwiązania Digital Risk Protection, z organami ścigania. Głównym celem tych działań jest podniesienie świadomości społecznej na temat najnowszych metod oszustwa i zmniejszenie liczby ofiar przestępstw internetowych.

Przekręt na skalę globalną

Classiscam pierwotnie pojawił się w Rosji, gdzie system został przetestowany zanim został użyty w skali całego świata. Upowszechnienie się mechanizmów typu scam-as-a-service („oszustwo jako usługa”) nastąpiło wiosną 2020 roku wraz z pojawieniem się Covid-19 i późniejszym wzrostem liczby osób pracujących zdalnie i dokonujących płatności online.

Eksperci Group-IB zauważyli, że oszustwo zostało najpierw wykorzystane w Europie, zanim rozszerzyło swój zasięg na inne regiony świata, takie jak Stany Zjednoczone, Region Azji i Pacyfiku (APAC) oraz Bliski Wschód i Afrykę (MEA). Od pierwszej połowy 2021 r. przestępcy wykorzystujący Classiscam atakowali użytkowników Internetu w 30 krajach. Eksperci Group-IB ujawniają, że od pierwszego półrocza 2023 roku liczba ta wzrosła do 79. W tym samym okresie liczba marek używanych do fałszerstwa na rynku globalnym wzrosła z 38 do 251.

Ilustracja 1: Skala oszustw typu Classiscam, I połowa 2021 – I połowa 2023.

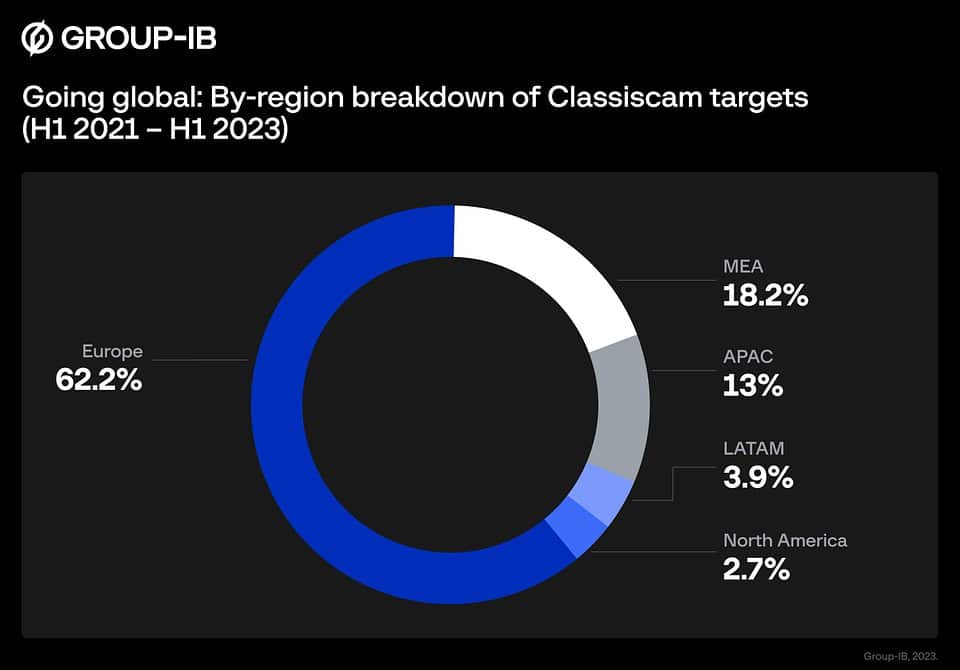

Więcej niż 62% narzędzi Classiscam, przeanalizowanych przez ekspertów Group-IB, które powstały pomiędzy I poł. 2021 r. a I poł. 2023 r., brały na cel użytkowników w Europie. Inne intensywnie atakowane regiony to Bliski Wschód i Afryka (18,2%) oraz region Azji i Pacyfiku (13%). Pełny podział podszywania się pod strony firmowe w poszczególnych regionach można znaleźć na ilustracji (poniżej).

Ilustracja 2: Podział regionalny celów w kampaniach Classiscam pierwsza połowa 2021 – pierwsza połowa 2023

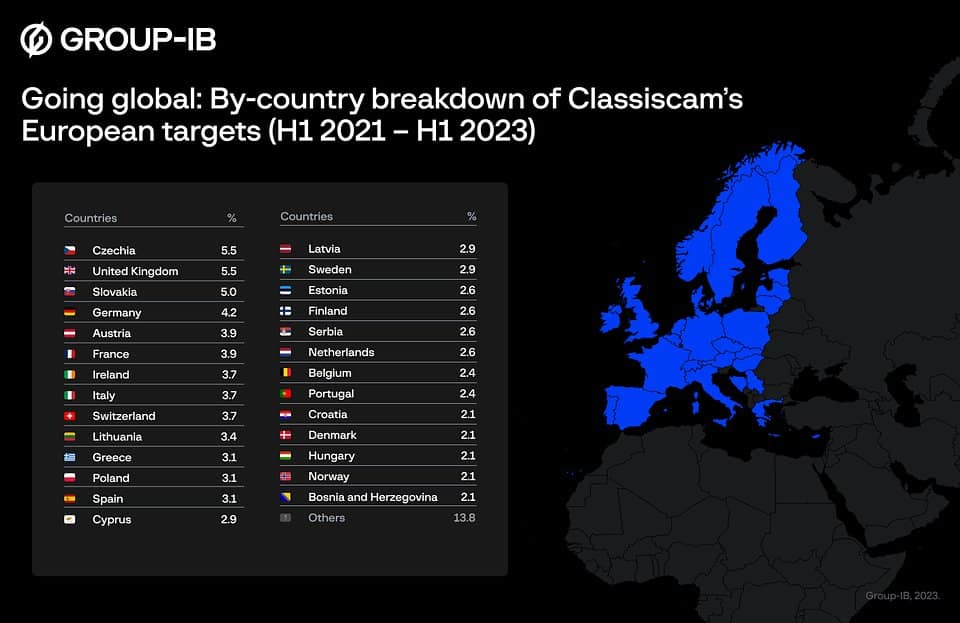

W Europie krajem, w którym zarejestrowano największą liczbę oszustw były Czechy (5,5%). Inne intensywnie atakowane kraje to Wielka Brytania (5,5%), Słowacja (5,0%), Niemcy (4,2%) i Austria (3,9%).

Ilustracja 3: Kampanie Classiscam pierwsza połowa 2021 – pierwsza połowa 2023 w Europie, w podziale na poszczególne kraje.

Internauci w Niemczech wykonali 26,5% wszystkich transakcji zarejestrowanych na czatach Classiscam, co stanowi najwyższą wartość ze wszystkich krajów. Następnymi krajami na tej liście były Polska (21,9%), Hiszpania (19,8%), Włochy (13,0%) i Rumunia (5,5%).

Średnia wartość środków, utraconych przez ofiary Classiscam na całym świecie wyniosła 353 dolarów, przy czym użytkownicy z Wielkiej Brytanii zanotowali najwyższe straty, gdyż średnia wartość fałszywej transakcji w tym kraju wyniosła 865 dolarów. Następni na tej liście byli użytkownicy w Luksemburgu (848 USD), Włoch (774 USD), i Danii (730 USD).

Użytkownicy w regionie APAC i MEA rzadziej padali ofiarami programów Classiscam, ale ofiary z Singapuru dały się oszukać na średnio 682 dolarów na transakcję. W Australii, ta średnia wyniosła 515 dolarów, a w Arabii Saudyjskiej (MEA), w ramach skutecznych ataków Classiscam ofiary traciły średnio 525 dolarów.

Ilustracja 4: Liderzy pod względem średniej kwoty fałszywej transakcji Classiscam w pierwszej połowie 2023 r.

Ewolucja przekrętu

Classiscam został początkowo uruchomiony jako stosunkowo prosty mechanizm oszustwa. Cyberprzestępcy tworzyli fałszywe reklamy w portalach ogłoszeniowych i wykorzystywali techniki social enginerring, aby nakłonić użytkowników do „kupowania” podstępnie reklamowanych towarów lub usług, a w konsekwencji do bezpośredniego przesyłania pieniędzy, czy też poprzez obciążenie karty bankowej ofiary.

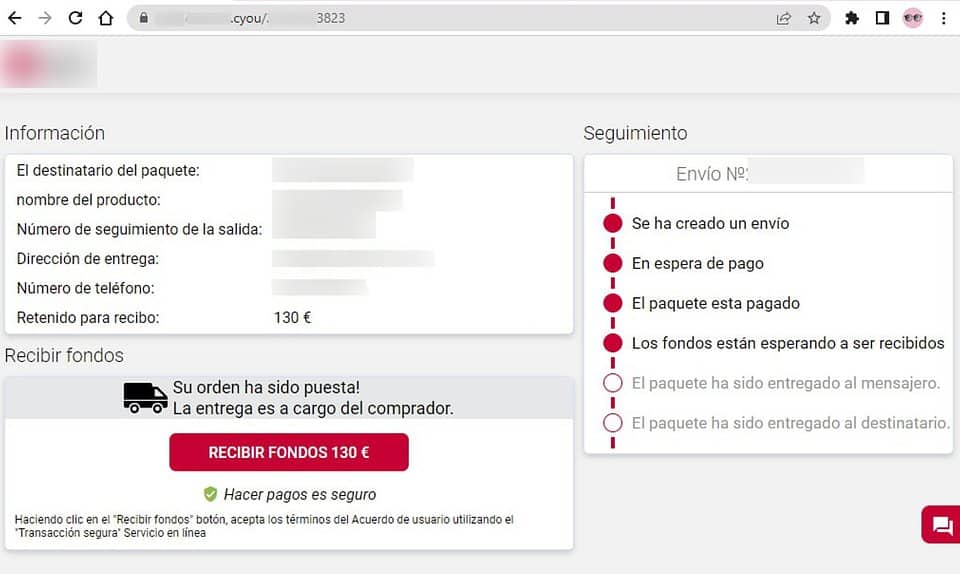

Ilustracja 5: Przykład linku phishingowego wygenerowanego przez Classiscam.

W ciągu ostatnich dwóch lat operacje Classiscam stawały się coraz bardziej zautomatyzowane. Obecnie program wykorzystuje boty i czaty Telegramu do koordynowania działań oraz do tworzenia stron phishingowych i oszustw w ciągu nawet kilku sekund. Wiele grup oferuje dla ułatwienia instrukcje, a nawet pomoc ekspertów, którzy odpowiadają na pytania użytkowników. Pełny przegląd działania mechanizmu Classiscam w praktyce przedstawiono na poniższej ilustracji 6.

Ilustracja 6: Schemat oszustwa Classiscam „scam-as-a-service”.

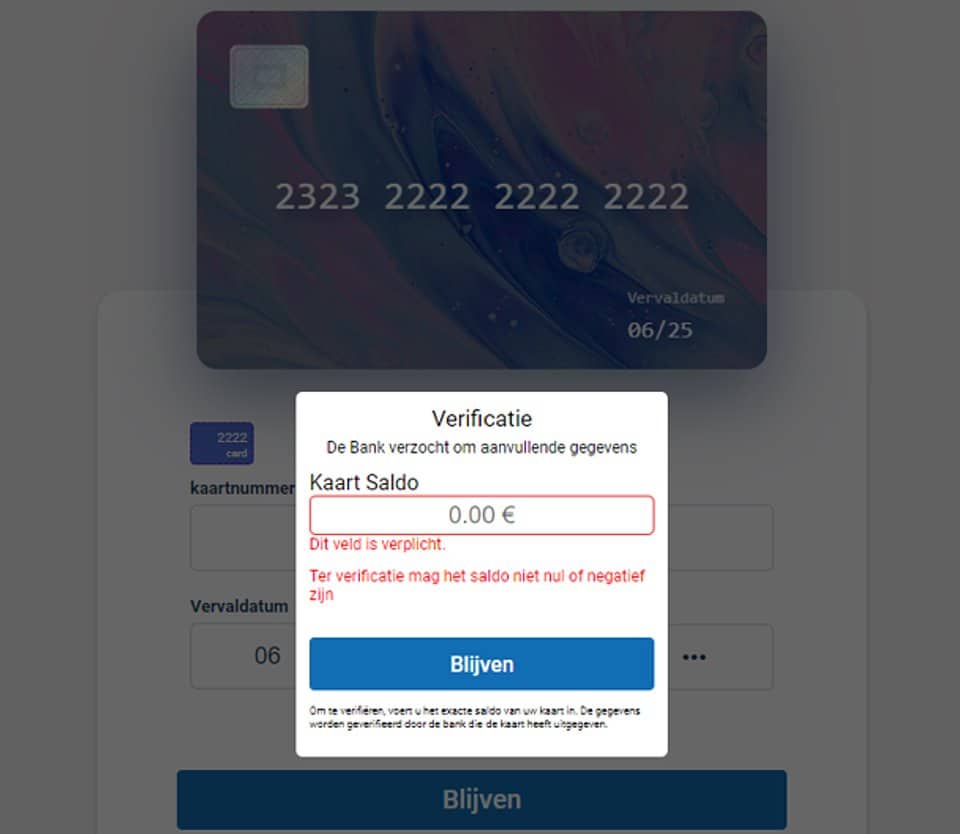

W ciągu ostatniego roku analitycy Group-IB zaobserwowali, że w grupach zajmujących się oszustwami pojawiły się wyspecjalizowane role oraz hierarchiczny podział zadań. Strony phishingowe Classiscam mogą teraz zawierać mechanizmy do kontroli salda, które oszuści wykorzystują do oceny, ile mogą wyciągnąć z karty ofiary, oraz fałszywe strony logowania do banków, których używają do zbierania danych uwierzytelniających użytkowników. Do chwili powstania niniejszego artykułu, eksperci Group-IB wykryli 35 grup oszustów, którzy rozpowszechniali linki do stron phishingowych zawierających fałszywe formularze logowania do usług bankowych. Ogółem, oszuści Classiscam utworzyli serwisy emulujące strony logowania 63 banków w 14 krajach. Wśród docelowych banków znalazły się instytucje z Belgii, Kanady, Czech, Francji, Niemiec, Polski, Singapuru i Hiszpanii.

Ilustracja 7: Przykład sprawdzenia salda wprowadzony aktualnie na niektórych stronach phishingowych Classiscam. W tym przykładzie ofiara otrzymuje polecenie wprowadzenia stanu konta bankowego w ramach procedury weryfikacyjnej.

„Działanie Classiscam nie wykazuje żadnych oznak spowolnienia, a szeregi oszustów wykorzystujących ten mechanizm nadal rosną. W ciągu ostatniego roku zaobserwowaliśmy, że grupy cyberprzestępców są podzielone w ramach złożonej hierarchii, a role w tych organizacjach stają się coraz bardziej wyspecjalizowane. Classiscam prawdopodobnie pozostanie jednym z głównych globalnych oszustw przez cały 2023 rok ze względu na pełną automatyzację programu i niską techniczną barierę wejścia” – mówi Sebastian Cygan, Business Development Manager Group-IB, Polska.

Group-IB będzie w dalszym ciągu monitorować globalne kampanie Classiscam, współpracując zarówno z organami ścigania, jak i właścicielami marek, których dotyczą oszustwa, aby wspomóc wysiłki zmierzające do wyeliminowania tych działań. Firmom, których marki oraz ich podróbki są wykorzystywane przez oszustów, zaleca się stosowanie narzędzia Digital Risk Protection, rozwiązania za pomocą którego mogą aktywnie monitorować, identyfikować i eliminować domeny phishingowe.