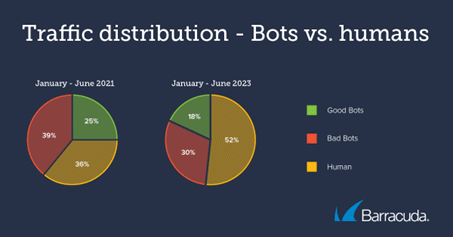

Niemal połowę (48%) całkowitego światowego ruchu internetowego w pierwszej połowie 2023 roku wygenerowały boty. Większość z nich (30%) była złośliwa, wynika z najnowszego raportu Threat Spotlight opracowanego przez firmę Barracuda Networks, producenta rozwiązań z obszaru bezpieczeństwa IT. Szkodliwe boty używały do przeprowadzania ataków adresów IP przypisanych do urządzeń podłączonych do Internetu w prywatnych domach. Dzięki temu unikały wykrycia.

Boty to programy komputerowe działające w sieci Internet i wykonujące automatyczne zadania. Badacze z firmy Barracuda od lat śledzą ich zachowanie.

– Boty mają dziś różnorodne zastosowania – zarówno dobre, jak i złe. Dobre boty to głównie roboty wyszukiwarek internetowych używane do agregacji lub monitorowania treści. Przestrzegają one zasad określonych przez właściciela strony internetowej, pozwalają na weryfikację swojej tożsamości i pracują tak, aby nie przeciążać odwiedzanych stron internetowych i aplikacji – wyjaśnia Michał Zalewski, inżynier w Barracuda Networks. – Złe boty natomiast są tworzone do wykonywania różnych złośliwych działań. Są wśród nich i proste skanery próbujące pozyskać dane z aplikacji, i zaawansowane boty, które zachowują się niemal jak ludzie i skutecznie unikają wykrycia. To właśnie one podejmują próby cyberataków, w tym ataków DDoS, przejmowania kont czy monitorowania stron i aplikacji w poszukiwaniu cen oraz znaczących danych.

Eksperci Barracuda Networks ustalili, że od stycznia do czerwca 2023 roku złośliwe boty odpowiadały za 30% całego ruchu w Internecie. Źródłem 72% z nich była Ameryka Północna. 67% ruchu złych botów pochodziło od dostawców hostingu, w tym dwóch dużych chmur publicznych: AWS i Azure.

Nowy sposób działania botów

Tegoroczny wynik jest niższy od rezultatu w roku 2021. Wtedy złośliwe boty generowały 39% ruchu w Internecie. Zmienił się też sposób ich działania. W 2021 r. dominowały boty z obszaru interakcji e-commerce, których głównym zadaniem było poszukiwanie rzadkich i tym samym pożądanych artykułów, np. butów czy zabawek, które można było wykupić z rynku i odsprzedać z zyskiem.

W pierwszej połowie 2023 roku złośliwe boty były wykorzystywane do bardziej zaawansowanych ataków. Co ważne, do przeprowadzona ataków używały przede wszystkim adresów IP przypisanych urządzeniom podłączonym do Internetu w naszych domach. To miało je chronić przed wykryciem przez oprogramowanie zabezpieczające, które blokuje znane szkodliwe adresy IP. W wielu przypadkach osoby korzystające z tych prywatnych adresów IP lub później do nich przydzielone znalazły się w „piekle CAPTCHA”. Nie mogły bowiem przejść testów reCAPTCHA od Google lub zabezpieczeń od Cloudflare, ponieważ ich adres IP wywoływał alarm.

– Uzbrojone w miliony powszechnych nazw użytkowników i haseł złe boty są wysyłane w różne części Internetu po to, by przejąć konta e-mail, zwłaszcza te, do których można się dostać poprzez podatne interfejsy programowania aplikacji, czyli API. Boty sprawdzają setki, a nawet tysiące kombinacji nazw użytkowników i haseł, aż znajdą tę jedną, która działa – dodaje Michał Zalewski.

API stają się coraz częstszym celem cyberataków, ponieważ są stosunkowo słabo zabezpieczone i szeroko wykorzystywane do procesów automatyzacji i komunikacji. Interfejsów API do dostępu do e-maili i skrzynek odbiorczych używają między innymi aplikacje do e-mail marketingu, które wysyłają i śledzą masowe lub spersonalizowane wiadomości e-mail do potencjalnych lub istniejących klientów, a także aplikacje do zarządzania, weryfikowania i automatyzacji wiadomości e-mail.

– Podatne na tego typu ataki są przede wszystkim organizacje używające słabo zabezpieczonych interfejsów API, słabego uwierzytelnienia i polityk dostępu oraz niestosujące ochrony przed działalnością botów, np. ograniczenia objętości i prędkości ruchu przychodzącego. Dobra wiadomość jest taka, że na rynku są dziś dostępne skonsolidowane rozwiązania chroniące aplikacje internetowe i API (WAAP), które identyfikują i zatrzymują złośliwe boty – podsumowuje Michał Zalewski z Barracuda Networks.