Szpital MSWiA w Krakowie celem cyberataku. Rośnie skala ataków na sektor medyczny.

Wicepremier, minister cyfryzacji Krzysztof Gawkowski poinformował w niedzielę 9 marca br. o ataku na krakowski szpital MSWiA oraz natychmiastowym wdrożeniu procedur awaryjnych. Na szczęście nie ma zagrożenia dla życia oraz zdrowia pacjentów – wynika z komunikatu. „Służby państwa prowadzą skoordynowane działania operacyjne, mające zidentyfikować atakujących” – wskazał minister.

Sektor ochrony zdrowia jest szczególnie podatny na cyberzagrożenia ze względu na szybki rozwój technologii, cyfryzację danych medycznych oraz rosnącą liczbę urządzeń IoMT. – Cyfryzacja przynosi rewolucję w ochronie zdrowia, umożliwiając lepszą obsługę pacjentów dzięki innowacjom takim jak elektroniczne bazy danych i teczki zdrowotne pacjentów, telemedycyna i diagnostyka oparta na sztucznej inteligencji. Jednak cyberataki mogą opóźniać procedury medyczne, powodować zatory w izbach przyjęć oraz zakłócać usługi niezbędne do życia, co w skrajnych przypadkach może mieć bezpośredni wpływ na życie pacjentów – podkreśla Wojciech Głażewski, Dyrektor Zarządzający Check Point Software Polska.

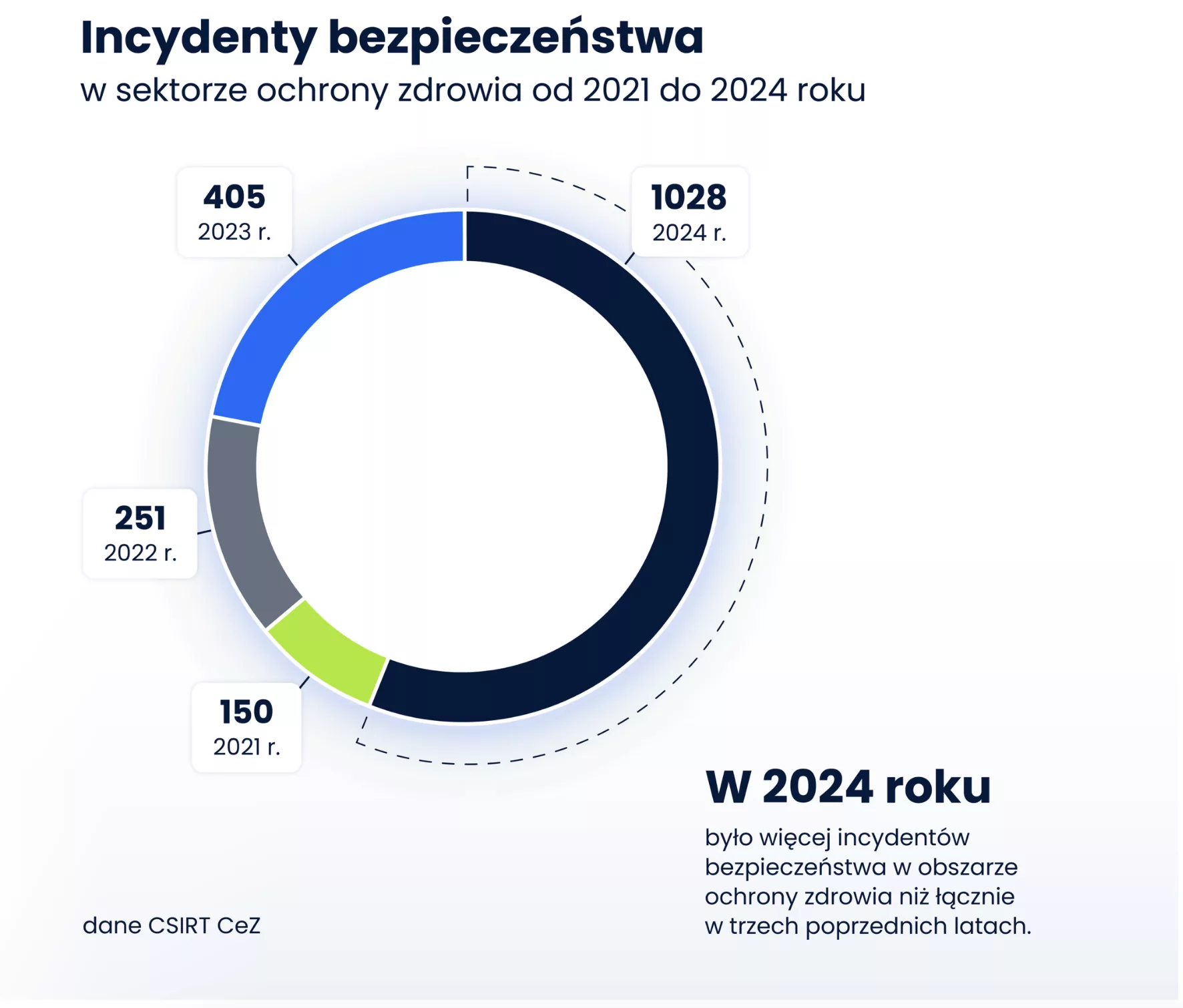

To już kolejny atak na placówkę medyczną w Polsce w tym roku. Tymczasem w 2024 roku Polska zanotowała najwyższy wzrost cyberataków na sektor medyczny – 1028 incydentów. To 2,5 razy więcej niż w 2023 roku – wynika z danych Centrum E-Zdrowia (CEZ). Światowy sektor ochrony zdrowia też zmaga się z narastającym zagrożeniem cyberprzestępczości. Według raportu firmy Check Point Research, w 2024 roku na całym świecie zanotowano 47% wzrost liczby ataków na placówki medyczne.

W 2024 roku ochrona zdrowia stała się drugą najbardziej atakowaną branżą na świecie. Jak wskazuje analiza Centrum E-Zdrowia (CEZ), liczba ataków w 2024 roku przewyższyła łączną liczbę incydentów z trzech poprzednich lat. Eksperci wskazują na istotny aspekt – jak wynika z analiz Centrum e-Zdrowia 2024 Badanie stopnia informatyzacji podmiotów wykonujących działalność leczniczą, w Polsce ponad 72% placówek nie dysponuje zespołami ds. cyberbezpieczeństwa.

Eksperci wskazują, że sektor medyczny jest szczególnie narażony na ataki typu ransomware (wymuszających okup), kradzież danych czy ataki na urządzenia medyczne zintegrowane z Internetem Medycznych Rzeczy (IoMT). Tylko w 2024 roku liczba ataków na sprzęt i urządzenia IoMT wzrosła o 170%, co stawia pod znakiem zapytania bezpieczeństwo pacjentów oraz integralność systemów medycznych.

Sytuacja jest tym bardziej alarmująca, że w Polsce zaledwie 25% firm z sektora ochrony zdrowia zapewniło w ostatnich 12 miesiącach szkolenia w zakresie cyberbezpieczeństwa. To ma się zmienić. Jak wynika z ostatnich wypowiedzi Ministerstwa Cyfryzacji planowane są zintegrowane działania służb odpowiedzialnych za cyberbezpieczeństwo, w tym CERT Polska, Centrum eZdrowie i Centralnego Biura Zwalczania Przestępczości.

Brak odpowiednich działań w tej kwestii prowadzi do znacznych strat finansowych i opóźnień w świadczeniu usług medycznych. Dane medyczne są cenne dla cyberprzestępców, ponieważ informacje o zdrowiu, diagnozach i leczeniu mogą zostać wykorzystane do oszustw ubezpieczeniowych, kradzieży tożsamości lub szantażu. Średni koszt naruszenia bezpieczeństwa instytucji medycznej w 2024 roku wyniósł 9,8 miliona dolarów – wynika z raportu IBM i Ponemon.

Komisja Europejska podjęła już działania na poziomie UE, tworząc Centrum Wsparcia Cyberbezpieczeństwa w ramach agencji ENISA, które ma pomóc placówkom ochrony zdrowia w zabezpieczaniu danych i systemów przed cyberzagrożeniami. Zgodnie z Dyrektywą NIS2, sektor medyczny uznawany jest za obszar o wysokim ryzyku, co wiąże się z wprowadzeniem obowiązkowych wymagań dotyczących cyberbezpieczeństwa. Dodatkowo, Komisja Europejska planuje rozwój okołounijnych usług ostrzegania o zagrożeniach do 2026 roku.