Masz wrażenie, że co chwilę instalujesz kolejne poprawki bezpieczeństwa? Nic dziwnego. Liczba podatności rośnie w błyskawicznym tempie[1], a zespoły IT nie są w stanie załatać ich wszystkich. Tak długo, jak ludzie piszą kod, będą pojawiać się błędy – a cyberprzestępcy doskonale wiedzą, jak je wykorzystywać. Skąd bierze się zalew podatności i jak sobie z nim radzić?

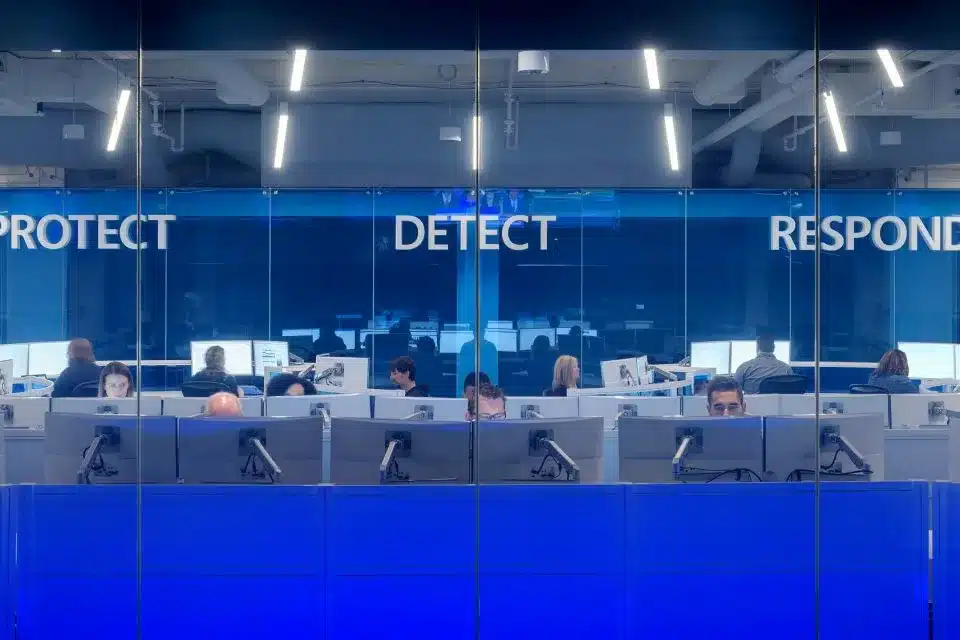

Łatanie podatności to nie tylko ochrona przed ransomware czy wyciekami danych. W dobie cyberwojen i ataków sponsorowanych przez państwa dziurawe oprogramowanie otwiera drzwi do jeszcze większych zagrożeń – operacji szpiegowskich, sabotażu infrastruktury czy destrukcyjnych ataków na krytyczne systemy. Gdy luka może zostać wykorzystana na masową skalę, szybkie i skuteczne zarządzanie podatnościami przestaje być wyborem – staje się koniecznością.

Skąd tyle dziur?!

– Szybkie tempo rozwoju oprogramowania i model ciągłej integracji sprawiają, że systemy stają się coraz bardziej złożone, a częste aktualizacje otwierają nowe wektory ataku. Firmy chętnie wdrażają narzędzia bazujące na komponentach open source i zewnętrznych bibliotekach, które mogą skrywać nieznane podatności. Niestety, w wyścigu o innowacyjność bezpieczeństwo często schodzi na drugi plan – kod trafia do produkcji bez odpowiedniej weryfikacji, a błędy stają się częścią systemu – mówi Kamil Sadkowski, analityk laboratorium antywirusowego ESET.

Nie oznacza to jednak, że branża cyberbezpieczeństwa pozostaje bierna. Etyczni hakerzy intensyfikują swoje działania, a programy bug bounty organizowane przez gigantów, takich jak Pentagon czy Meta, pomagają w wykrywaniu i usuwaniu podatności. Problem w tym, że nawet jeśli luka zostanie załatana, wiele firm zwleka z aktualizacjami, pozostawiając swoje systemy otwarte na ataki. Cyberprzestępcy działają błyskawicznie – w 2023 roku średni czas wykorzystania nowej podatności skrócił się do zaledwie pięciu dni. Jeszcze kilka lat temu trwało to ponad miesiąc[2].

Zespoły IT stoją przed coraz większym wyzwaniem. Infrastruktura firm jest dziś mieszanką nowoczesnych środowisk chmurowych i przestarzałych systemów, które często działają w odseparowanych silosach. Na to nakłada się problem jakości poprawek – zdarza się, że łatki od dostawców są niedopracowane lub źle komunikowane, co prowadzi do niepotrzebnej powtórnej pracy i utrudnia ocenę faktycznego ryzyka.

Dodatkowym zagrożeniem jest profesjonalizacja cyberprzestępców. Coraz większą rolę odgrywają brokerzy pierwszego dostępu (IAB), którzy włamują się do podatnych systemów i sprzedają do nich dostęp. W 2023 roku ich liczba na forach cyberprzestępczych wzrosła o 45%, a liczba ofert na dark webie podwoiła się w ciągu roku[3]. Poza tym wiele podatności pozostaje niezałatanych przez długi czas – po miesiącu 85% nadal nie ma wdrożonej poprawki, a po dwóch miesiącach niemal połowa wciąż czeka na załatanie[4].

I co z tym teraz zrobić?

Liczba nowych podatności publikowanych każdego miesiąca jest tak duża, że zespoły IT i bezpieczeństwa nie są w stanie załatać ich wszystkich. Próba wdrożenia każdej poprawki to walka z wiatrakami – zamiast tego kluczowe jest mądre priorytetyzowanie.

– Zamiast próbować łatać każdą wykrytą podatność, firmy powinny skupić się na tych, które niosą największe ryzyko. Kluczowe jest skanowanie środowiska IT w poszukiwaniu znanych podatności oraz inteligentna ich priorytetyzacja według stopnia zagrożenia. Niezbędne są także szczegółowe raporty, które wskazują podatne systemy, dostępne poprawki i wpływ zagrożeń na organizację. Efektywne zarządzanie podatnościami cechuje także elastyczność – możliwość wyboru, które zasoby należy załatać w pierwszej kolejności, oraz równowaga między automatyzacją a kontrolą ręczną – mówi Kamil Sadkowski.

Szczególnym wyzwaniem są ataki zero-day, czyli wykorzystywanie podatności, zanim powstanie na nie poprawka. W takich przypadkach zaawansowana detekcja zagrożeń może znacząco zmniejszyć ryzyko. Technologie oparte na uczeniu maszynowym analizują kod, wykrywają potencjalnie nieznane zagrożenia i blokują je w czasie rzeczywistym. Coraz częściej stosuje się także tzw. piaskownice w chmurze, które automatycznie uruchamiają podejrzane pliki w izolowanym środowisku, aby sprawdzić ich zachowanie i sklasyfikować ryzyko.

Skuteczna strategia zarządzania podatnościami powinna obejmować również podejście warstwowe, np.:

- Mikrosegmentację sieci, ograniczającą możliwość lateralnego ruchu atakujących,

- Dostęp oparty na zasadzie zerowego zaufania (Zero Trust), eliminujący domyślne uprawnienia użytkowników i urządzeń,

- Monitorowanie sieci w poszukiwaniu nietypowej aktywności, mogącej świadczyć o próbach wykorzystania luk w zabezpieczeniach,

- Szkolenia z cyberbezpieczeństwa, które pomagają użytkownikom rozpoznawać zagrożenia i nie ułatwiać nieświadomie pracy atakującym.

Cyberprzestępcy coraz częściej wykorzystują narzędzia AI do skanowania internetu w poszukiwaniu podatnych systemów. W przyszłości sztuczna inteligencja może pomóc im nawet w odnajdywaniu nowych podatności zero-day. Dlatego najlepszą obroną jest stałe monitorowanie zagrożeń i współpraca z zaufanymi partnerami bezpieczeństwa, którzy pomogą dostosować strategię ochrony do dynamicznie zmieniającego się krajobrazu cyberataków.

[1] https://www.statista.com/statistics/500755/worldwide-common-vulnerabilities-and-exposures/

[2] https://www.welivesecurity.com/en/videos/threat-actors-exploiting-zero-days-faster-ever-week-security-tony-anscombe/

[3] https://www.group-ib.com/resources/research-hub/hi-tech-crime-trends-2022/

[4] https://www.verizon.com/business/en-gb/resources/reports/dbir/