- Graniczna data grudnia i stycznia 2025 stała się pretekstem dla cyberprzestępców do rozpoczęcia kolejnej kampanii.

- Tym razem pod groźbą wygaśnięcia domeny wykupionej w firmie nazwa.pl, wyłudzają dane kart płatniczych.

– Cyberprzestępcy wciąż wierzą w sprawdzone metody oparte na klasycznym phishingu, czyli próbie podszywania się m.in. pod firmy kurierskie, urzędy administracji, operatorów telekomunikacyjnych w celu wyłudzenia danych do logowania do kont bankowych, mediów społecznościowych czy maili – mówi Beniamin Szczepankiewicz, analityk laboratorium antywirusowego ESET.

Na przełomie grudnia i stycznia cyberprzestępcy nie zwalniają tempa. Wręcz przeciwnie – jest to czas, w którym chcą wykorzystać naszą osłabioną czujność związaną z przerwą świąteczno-noworoczną i startują z kolejnymi kampaniami. Prawdopodobieństwo, że będziemy działać impulsywnie, bez zastanowienia jest bardzo wysokie. Co więcej często koniec roku i początek nowego to okres, kiedy kończą się pakiety współprac czy subskrypcje.

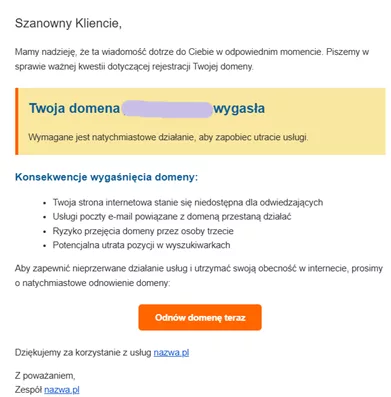

Analitycy ESET zauważyli, że przed świętami Bożego Narodzenia oszuści rozpoczęli wysyłkę maili, w którym przypominają o wygaśnięciu domeny zakupionej w firmie nazwa.pl i zachęcają do odnowienia przez płatność online. Oszuści straszą w mailu, że brak płatności będzie skutkować natychmiastową niedostępnością strony, wyłączeniem usług poczty e-mail powiązanej z domeną, stratą pozycji w wyszukiwarkach i ryzykiem przejęcia strony przez osoby trzecie.

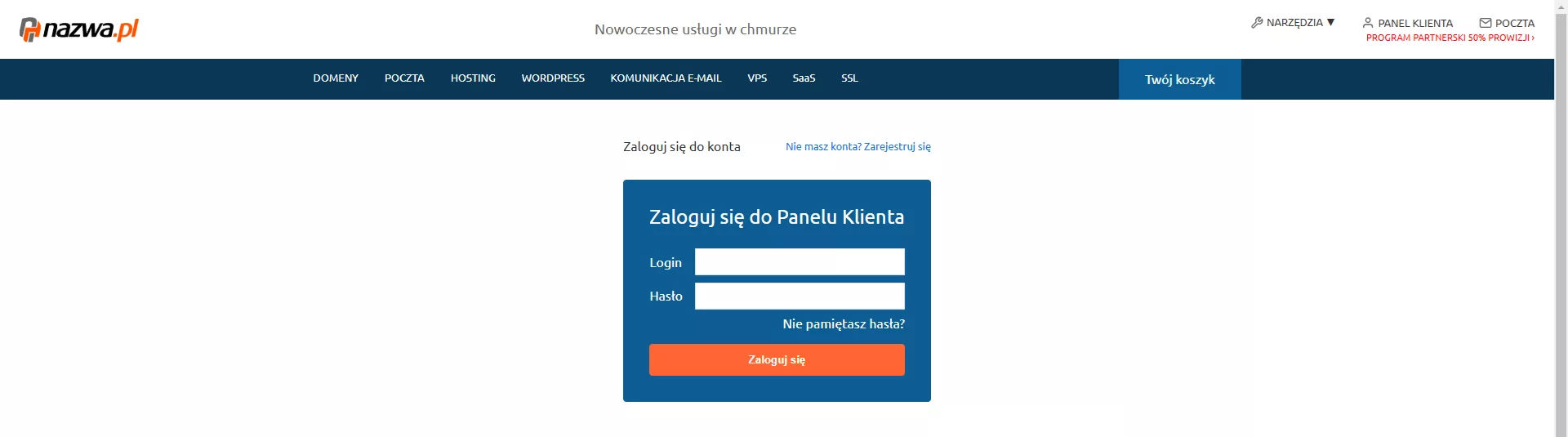

Po kliknięciu w linki „Odnów domenę teraz” użytkownik przekierowywany jest do fałszywej strony przypominającej stronę logowania do panelu klienta w nazwa.pl. Fałszywa strona wyłudza nazwę użytkownika oraz jego hasło.

Fałszywy panel wiarygodnie odwzorowuje oryginalną stronę logowania.

Oryginalny panel logowania Fałszywy panel logowania

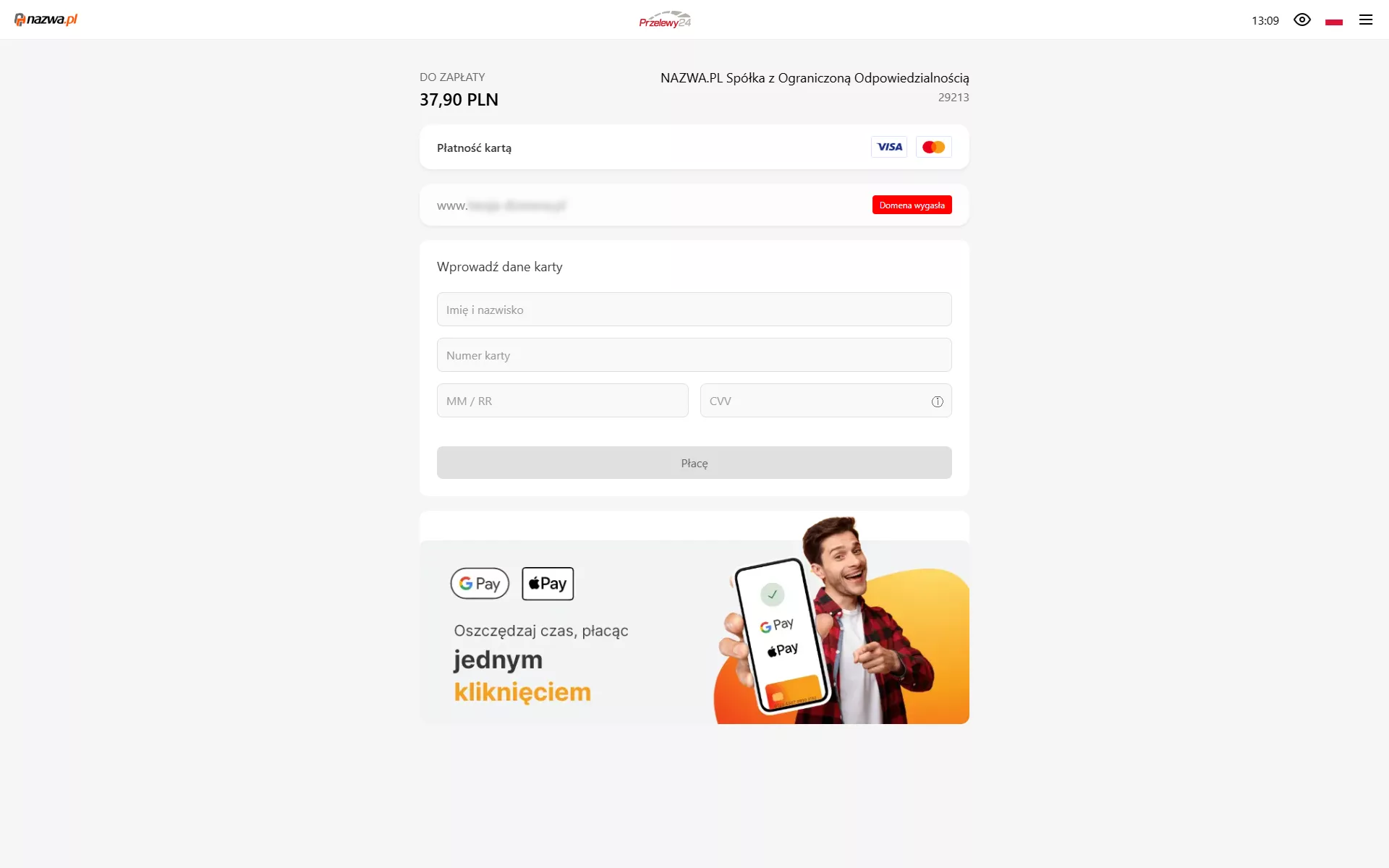

Po zalogowaniu użytkownik proszony jest o wprowadzenie danych karty płatniczej pod pretekstem zapłaty kwoty 37,90 zł za przedłużenie domeny.

– Co ciekawe, w tym kroku nazwa domeny jest rozmazana, a więc dla prostoty każdemu użytkownikowi wyświetlony jest ten sam widok. Oszuści nie pokusili się, aby dopracować atak i wyświetlić w tym kroku dedykowaną nazwę domeny, o której była mowa w pierwotnym mailu phishingowym – opisuje Beniamin Szczepankiewicz.

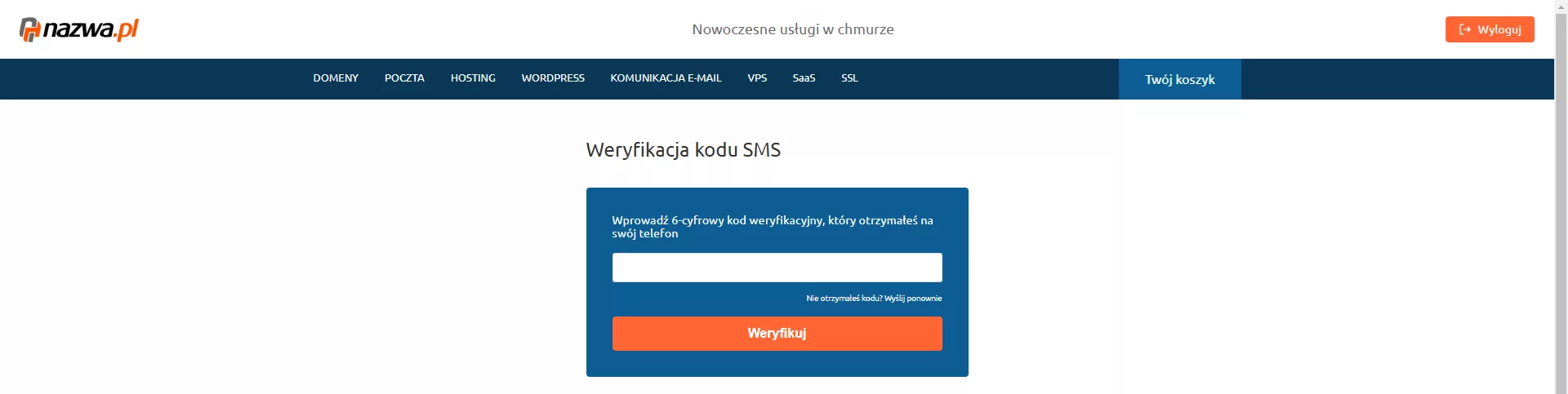

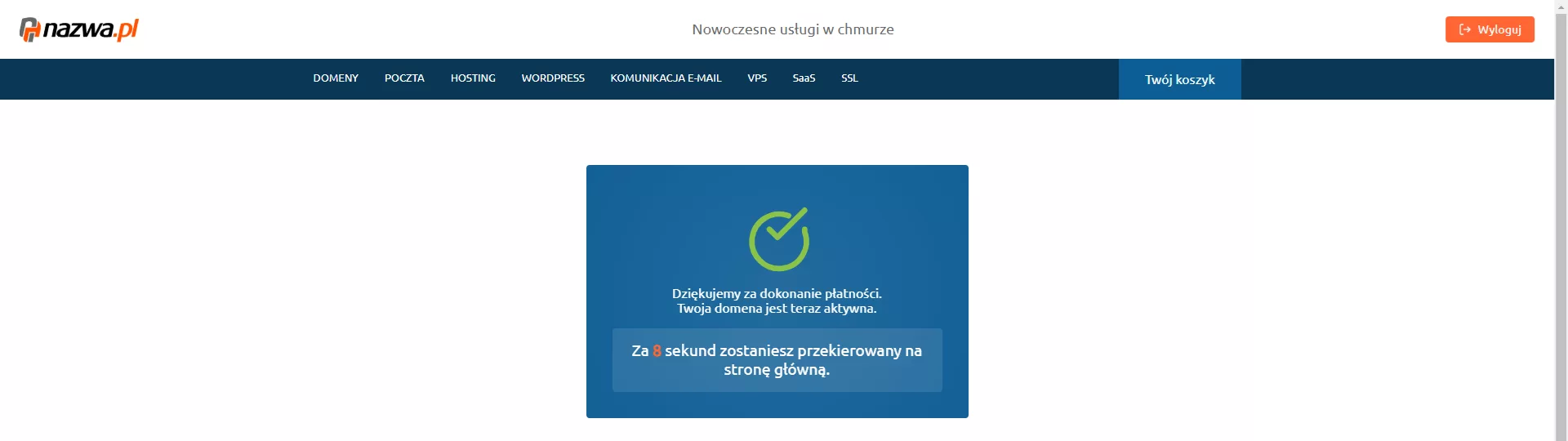

Po uzupełnieniu danych karty płatniczej (numer, data ważności i kod CVV), wyświetla się rzekomy status przygotowywania zamówienia. Jednocześnie w momencie kliknięcia za płatność – dane karty są wysyłane na serwer przestępców. W kolejnym kroku użytkownik proszony jest o 6-cyfrowy kod z wiadomości SMS. Analitycy ESET uważają, że etap ten nie potwierdza płatności, a ma jedynie uwiarygodnić sytuację.Przestępczy mechanizm wyłudza w ten sposób dane.

Fałszywa strona informująca o rzekomym przedłużeniu ważności domeny.

Fałszywa strona informująca o rzekomym przedłużeniu ważności domeny.

– Cyberprzestępcy stosują wiele różnorodnych metod do osiągnięcia celu. Wiadomościami phishingowymi jesteśmy atakowani każdego dnia. Ich powszechność wynika z łatwości przeprowadzenia oraz efektu skali – nie wymagają szerokiej wiedzy technicznej i bazują głównie na presji czasu oraz emocjach odbiorcy a ilość wysyłanych wiadomości może być liczona w tysiącach. Osłabienie czujności wynikające z powszechności tego typu ataków może być bardzo niebezpieczne i skutkować realnymi stratami dla firmy. Na co dzień osoby posiadające strony w usłudze nazwa.pl, np. przedsiębiorcy, zaangażowani są w tak wiele spraw, w tym administracyjnych, że opisywana potrzeba opłacenia hostingu może wydać się naturalna i bezrefleksyjnie zostanie zrealizowana – tłumaczy Dawid Zięcina, Technical Department Director w DAGMA Bezpieczeństwo IT.

Wiadomości phishingowe to jedna ze skuteczniejszych i najbardziej powszechna metoda stosowana przez cyberoszustów. Dlatego też należy być podejrzliwym co do każdej sytuacji wymagającej natychmiastowego działania, np. potrzeby zapłaty czy uzupełnienia danych. Każde tego typu polecenia warto sprawdzić u źródła, np. dzwoniąc do firmy czy instytucji, z której otrzymaliśmy wiadomość. Jednocześnie ważne jest używanie skutecznego oprogramowania zabezpieczającego, zwłaszcza w kontekście urządzeń firmowych, które będzie realną zaporą i zablokuje zagrożenia.

Phishing to jedna z najbardziej klasycznych metod cyberprzestępców, stanowi dziś najczęstsze zagrożenie dla firm, stanowiąc aż 34% ataków na polskie firmy.

– Próby oszustw związanych z hostingiem mogą być krytycznie niebezpieczne z innego powodu. Otóż atakujący, przejmując dane do logowania do hostingu zyskuje kontrolę nad stroną. Może modyfikować ustawienia, dodawać różnego rodzaju poddomeny, przekierowywać pocztę, zmieniać ustawienia, żądać okupu za wykradzione dane, np. klientów czy interesariuszy. Stąd też warto zadbać o kwestie bezpieczeństwa cyfrowego już na etapie tworzenia strony, np. firmowej. Niestety, często określony podmiot przygotowuje i obsługuje strony kilku firmom równocześnie ze swojego jednego konta. Przejęcie dostępów do jednej, może spowodować kłopoty równoległym podmiotom, z którymi współpracuje twórca stron – uzupełnia Bieniamin Szczepankiewicz z ESET.

Źródła:

- Dane własne ESET i DAGMA Bezpieczeństwo IT

- Raport ESET i DAGMA Bezpieczeństwo IT „Cyberportret polskiego biznesu. Bezpieczeństwo cyfrowe oczami ekspertów i pracowników”